Блокируем рекламу с помощью роутера Mikrotik работающего на RouterOS

Если используете дома, в офисе или ещё где либо маршрутизатор Mikrotik, то есть простой и действенный способ блокировки рекламы в сети создаваемой самим роутером. Т.е. при подключении к интернету по WiFi или кабелем к Mikrotik будет блокироваться реклама и нежелательный входящий трафик.

Способ не гарантирует 100% блокировку рекламы, но при этом не нагружает маршрутизатор, поэтому отлично подойдёт даже для бюджетных устройств, например MikroTik hAP lite classic (RB941-2nD).

Как блокировать рекламу и нежелательный входящий трафик через Mikrotik?

Зайдите в интерфейс управления RouterOS (лучше всего через Winbox, но можно и просто в браузере по адресу 192.168.88.1).

Откройте терминал, вставьте код ниже:

/system script

add name=adblock policy=

ftp,reboot,read,write,policy,test,password,sniff,sensitive,romon source=":

log warning "starting adblock update";r

n

n

n:delay 20;r

n

n

n:log warning "downloading adblock";r

n

n

n

n

n:local hostScriptUrl "https://www.micu.eu/adblock/adblock_lite.php";

n

n

n

nr

n:local scriptName "adblock";

n

n

n

nr

ndo {

n

n /tool fetch mode=http url=$hostScriptUrl dst-path=("./".$scriptName

);

n

nr

n:delay 20;

n

nr

n:if ([:len [/file find name=$scriptName]] > 0) do={r

n

n

n :log warning "removing old adblock list";

n

nr

n /ip dns static remove [/ip dns static find address=127.0.0.1];

n

nr

n :log warning "importing new adblock list";r

n

n

n /import file-name=$scriptName;r

n

n

n /file remove $scriptName;r

n

n

n :log warning "adblock list imported";r

n

n

n } else={

n

n r

n:log warning "adblock list not downloaded, script stopped";r

n

n

n }r

n

n

n} on-error={

n

n r

n:log warning "adblock list download FAILED";

n

nr

n};"

/system scheduler

add interval=1d name=adblock on-event=adblock policy=

ftp,reboot,read,write,policy,test,password,sniff,sensitive,romon

start-time=startup

add name=adblock_startup on-event=

":delay 30;r

n/system script run adblock" policy=

ftp,reboot,read,write,policy,test,password,sniff,sensitive,romon

start-time=startup

Тут же в терминале запустите код разрешающий роутеру DNS запросы:

/ip firewall nat

add action=redirect chain=dstnat dst-port=53 in-interface=bridge protocol=udp

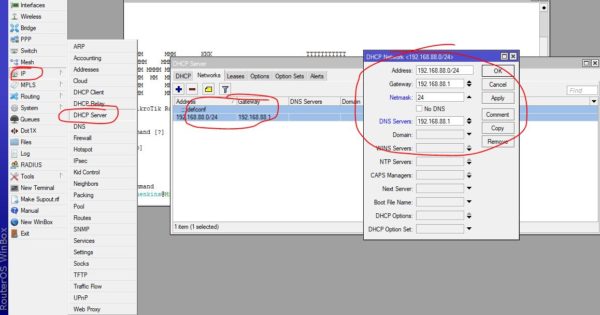

Уставите DNS роутера его собственный IP как на скриншоте ниже:

На этом всё 😉 Проверяйте, там где чаще всего появлялась реклама её быть не должно. К тому же реклама возможно будет блокироваться в приложениях на мобильных устройствах, а так же на телевизорах со SmartTV.

Egor

03.07.2019

В рамках данной публикации мне хотелось бы поговорить об одном из методов обхода блокировки сайтов со стороны провайдера на маршрутизаторах Mikrotik под управлением RouterOS.

Vitaliy

04.07.2019

Пускать трафик через VPN?)))

patriot2101

14.08.2019

Добрый день! Хотелось бы внести некоторые изменения, чтобы планировщик работал корректно, так как данная команда ничего не выполняет

/system scheduler

add interval=1d name=adblock on-event=adblock policy=\

ftp,reboot,read,write,policy,test,password,sniff,sensitive,romon \

start-time=startup

её необходимо заменить на следующий вид:

/system scheduler

add interval=1d name=adblock on-event=/system script run adblock policy=\

ftp,reboot,read,write,policy,test,password,sniff,sensitive,romon \

start-time=startup

AxelT

14.01.2020

Думаю в данной статье нужно было бы еще уточнить какие порты заведены в Bridge интерфейс. Поскольку не ясно иначе назначение команды add action=redirect chain=dstnat dst-port=53 in-interface=bridge protocol=udp.

У некоторых может в bridge заведены только ether2-ether5 интерфейсы, а ether1 – интерфейс провайдера.

Vitaliy

29.01.2020

Спасибо за уточнение!

Abrek

28.03.2020

После произведенных манипуляций скорость инета упала? как отменить?

Vitaliy

04.04.2020

в Systems пункт Scripts, удалите созданный скрипт… и в System пункт scheduler, удалите график запуска скрипта.

Дима

17.04.2020

у меня не вышло, написало что не смогло обработать по ссылке адреса

Дима

17.04.2020

дополню:

устройство

rbwapg-5hact2hnd